Orgie de géolocalisation et d’identification

Problème : en 2013, rappelle le Washington Post, le Pentagone encourageait l’utilisation de Fitbit pour lutter contre l’obésité en distribuant 2 500 bracelets connectés à son personnel militaire déployé au Moyen-Orient. Des soldats qui, en gardant le bracelet au poignet toute la journée, étaient sans le savoir en train de dresser une carte ultra-précise de leur base et des trajets de leurs patrouilles. Comme on dit sur les Internets : pwned.

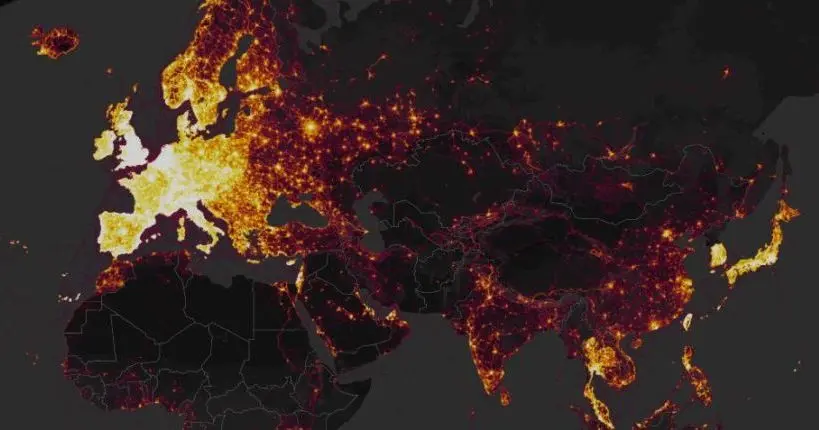

Bien que la carte de Strava existe en accès libre depuis novembre, la découverte date seulement du samedi 27 janvier, lorsque Nathan Ruser, étudiant en sécurité internationale et spécialisé dans les conflits syrien et irakien, a partagé ses découvertes sur Twitter, bientôt rejoint par des dizaines d’internautes. Si la majorité des bases militaires localisées, notamment américaines, est de notoriété publique (Taji au nord de Bagdad, Qayyarah près Mossoul, Speicher près de Tikrit, et Al-Asad dans la province d’Al-Anbar en Irak, liste l’AFP), les données dévoilées par Strava révèlent également la présence de personnel militaire dans des régions plus opaques.

Ainsi à Mogadiscio, en Somalie, un pic d’activité est enregistré sur une plage attenante à un site suspecté d’accueillir une base de la CIA. Idem dans le nord et l’ouest de l’Irak, mais aussi au Sahel, près d’Arlit, où Strava a enregistré de l’activité dans une région non répertoriée par l’armée américaine. À Djibouti, l’un des “black sites” de l’armée US apparaît également, près de Camp Lemonier. Le nord de la Syrie, explique le Washington Post, ressemble à une toile de routes interconnectées, dans une région où les États-Unis maintiennent discrètement une présence militaire.

À partir de la découverte de Nathan Ruser, la chasse à l’identification des sites “sensibles” était lancée sur Twitter, grâce notamment au chercheur Tobias Schneider. Installations nucléaires britanniques, sièges de la CIA et du GHCQ, plateformes pétrolières, postes avancés russes à Mossoul, mouvements de troupes russes dans l’est de l’Ukraine et à l’aéroport de Donetsk… Partout dans le monde, des cartes détaillées apparaissent.

Et la France n’est pas en reste, puisque la “heat map” de Strava révèle une présence militaire au Sahel, dans le cadre de l’opération Barkhane – Kidal, à Gao, Tombouctou, Tessalit, Arlit ou encore Madama, au Niger. Là encore, des sites évidemment sensibles mais pas particulièrement opaques.

Effectivement très intéressant de retrouver les bases de l'armée françaises au Sahel via @Strava @Defense_gouv #OperationBarkhane #jogging ici : Kidal, Tessalit, Tombouctou, Gao pic.twitter.com/HNv7cc41Xj

— Geoffrey Livolsi (@GeoffreyLivolsi) 29 janvier 2018

À voir aussi sur Konbini

Réévaluer les risques des objets connectés

Outre le casse-tête qui attend plusieurs ministères de la Défense ce 29 janvier, le souci c’est que l’application et le bracelet de fitness permettent d’aller encore un peu plus loin : selon l’analyste Paul Dietrich, un simple script permet en effet d’isoler certains segments pour savoir combien de coureurs les ont empruntés. Des athlètes dont il est possible de visiter le profil enregistré sur Strava, parfois relié directement à des comptes sur les réseaux sociaux.

Sur Twitter, Dietrich explique avoir identifié “un soldat faisant une course en Irak” et l’avoir suivi “jusque chez lui en France”, rien qu’en utilisant l’interface de l’application et quelques connaissances basiques en programmation. Publier des cartes détaillées de bases militaires est déjà une faille énorme, mais permettre d’identifier et localiser du personnel ayant stationné dans ces bases est encore plus critique.

À la suite de ces découvertes, Strava a fini par communiquer… en republiant le lien vers ses tutoriels de gestion de la vie privée, puis en rappelant que tous ses utilisateurs avaient accepté les conditions d’utilisation du service, qu’ils savaient donc, en théorie, que leurs données personnelles allaient être publiques et qu’il existait une option pour les rendre privées − en gros, que les commandements militaires ne pouvaient s’en prendre qu’à eux-mêmes s’ils laissaient des bracelets GPS aux poignets de leurs soldats pendant leurs rondes. L’entreprise a néanmoins joué l’apaisement en annonçant qu’elle allait travailler de concert avec les pays visés par cette faille de sécurité inhabituelle.

De son côté, le département de la Défense américain indiquait à l’AFP qu’il était “en train d’évaluer la situation pour déterminer si des formations additionnelles sont nécessaires et si des politiques supplémentaires doivent être développées afin d’assurer la sécurité du personnel du département, sur le territoire comme à l’étranger.”

Les Marines ont pourtant édité une série de règles très précises concernant l’usage des bracelets connectés dans les bases, rappelle le Guardian. Règles qui n’excluent pas les appareils connectés par GPS. Si l’incident du 29 janvier n’est potentiellement pas (trop) dramatique, il constitue néanmoins un coup de semonce clair pour les états-majors de plusieurs nations : les objets connectés, quels qu’ils soient, présentent toujours un risque pour la confidentialité de leurs utilisateurs.

It just keeps getting deeper. You can also trivially scrape segments, to get a list of people who travelled a route, and trivially obtain a list of users. #Strava pic.twitter.com/U9DnPsyHUD

— Paul D (@Paulmd199) 28 janvier 2018